Контроль через Интернет – человечество в ловушке

До недавнего времени считалось, что «всемирная паутина» - это вещь глобальная, уникальная и никому не подконтрольная.

Вроде бы провайдеры не принадлежат к какой-либо единой корпорации или организации, поэтому и контроль над ними установить невозможно.

Но в действительности это не так.

Несмотря на то, что Интернет позволяет людям со всего мира общаться друг с другом,

не стоит забывать о том, что сеть была разработана американскими военными, которых очень интересует вопрос, что люди делают в Интернете, кого ищут, с кем общаются, о чем пишут.

Впрочем, все эти вопросы очень интересуют и правительства многих государств.

Для установления контроля за жизнью человека существует много способов. Многие из них как раз и связаны с использованием интернет-технологий.

Например, на сегодняшний день, наверное, нет человека, который не знал бы, для чего существуют штрих-коды на упаковках. Этот набор полосок и цифр дают возможность контролировать цены и количество поступившего товара, сколько товара куплено, а сколько осталось. При покупке штрих-ход сканируется, стоимость товара фиксируется, а новые данные вводятся в электронную накладную.

В случае необходимости вся эта информация может очень быстро оказаться в сети. По мнению специалистов, которые занимаются разоблачением заговоров, штрих-коды не несут реальной угрозы, потому как это слишком примитивно.

Но некоторые из них, наоборот, придерживаются мнения, что использование штрих-кодов является первым шагом на пути к массовому мониторингу всего существующего.

В развитых странах штрих-коды используются почтовыми службами, которые могут отслеживать почту через спутники. Приобретенный товар контролируется от места покупки до дома владельца.

Еще больше информации поступает через кредитные карты, с помощью которых можно определить, что, где, когда и в каком количестве купил тот или иной человек, какие услуги он оплачивает.

И в тот день, когда из оборота исчезнет наличность, кредитные карты могут стать ценным источником информации не только относительно приобретений человека, но и его жизни в целом. Так, уже в настоящее время банковское обслуживание, которое осуществляется через Интернет, получает все большее развитие, таким образом, персональные данные человека, а вместе с ними и отпечатки пальцев, образцы ДНК, письма - все это собирается, передается и хранится по всему миру в базах данных.

Еще один способ контроля – это чипы, которые имплантируются под кожу. И это не сказка, они могут стать реальностью уже в ближайшее время. Так, в частности, компания VeriChip Corporation уже наладила производство подкожных чипов.

А президент данной компании предложил Дж.Бушу, который в то время занимал пост президента США, чипировать всех иммигрантов, для того, чтобы их легко можно было отыскать в случае необходимости. Более того, компания активно предлагает свою продукцию больницам, и в 2004 году в Соединенных Штатах было одобрено использование чипов и для медицинских целей. Более того, на Западе на данный момент чипы внедрены большому количеству детей элитных слоев общества, военнослужащим, людям, страдающим опасными заболеваниями, а также преступникам.

В настоящее время не только в Америке, но и в Европе, идея введения чипов под кожу людей рекламируется и лоббируется всеми доступными способами.

Единственными структурами, которые поддерживают чипизацию населения без каких-либо оговорок, - это службы безопасности. Более того, уже придуман и способ принудительного вживления чипов – при помощи снайперской винтовки.

Изобрела новую технологию компания из Дании Empire North, а само изобретение получило название ID Sniper. Система включает в себя микрочип, пакет программного обеспечения, и непосредственно сама винтовка.

Сразу же после того, как вживление чипа произведено, при помощи видеокамеры, установленной на винтовке, делается фото человека, для дальнейшего его изучения. После этого за данным человеком можно следить через спутник.

Кроме того, большую роль в установлении тотального контроля сыграла информационная революция, которая началась с середины прошлого столетия. Это стало причиной заинтересованности разведок различных государств к разнообразным цифровым гаджетам. Первыми, кто воплотил этот интерес в реальность, стали американцы в кооперации с британцами.

В 1947 году между лидерами двух стран был заключен договор о взаимодействии в сфере радиоэлектронного шпионажа, то есть все данные, которые получала одна сторона, передавались другой. Но позже объемы информации настолько увеличились, что перехватывать и обрабатывать ее становилось все сложнее.

Тем более что интересы Советского Союза, наиболее вероятного противника, простирались практически на весь мир. Под контролем Великобритании находилась только Западная Европа. Американцы контролировали лишь небольшие регионы, в которых были размещены их собственные военные базы.

Поэтому возникла необходимость привлечения новых партнеров. Но, несмотря на весьма неплохие отношения со странами-участницами военного блока НАТО, никого из них к сотрудничеству не пригласили.

Поэтому были привлечены Австралия, Канада и Новая Зеландия. Тем не менее, обработкой информации по-прежнему занимались исключительно специалисты из США и Британии.

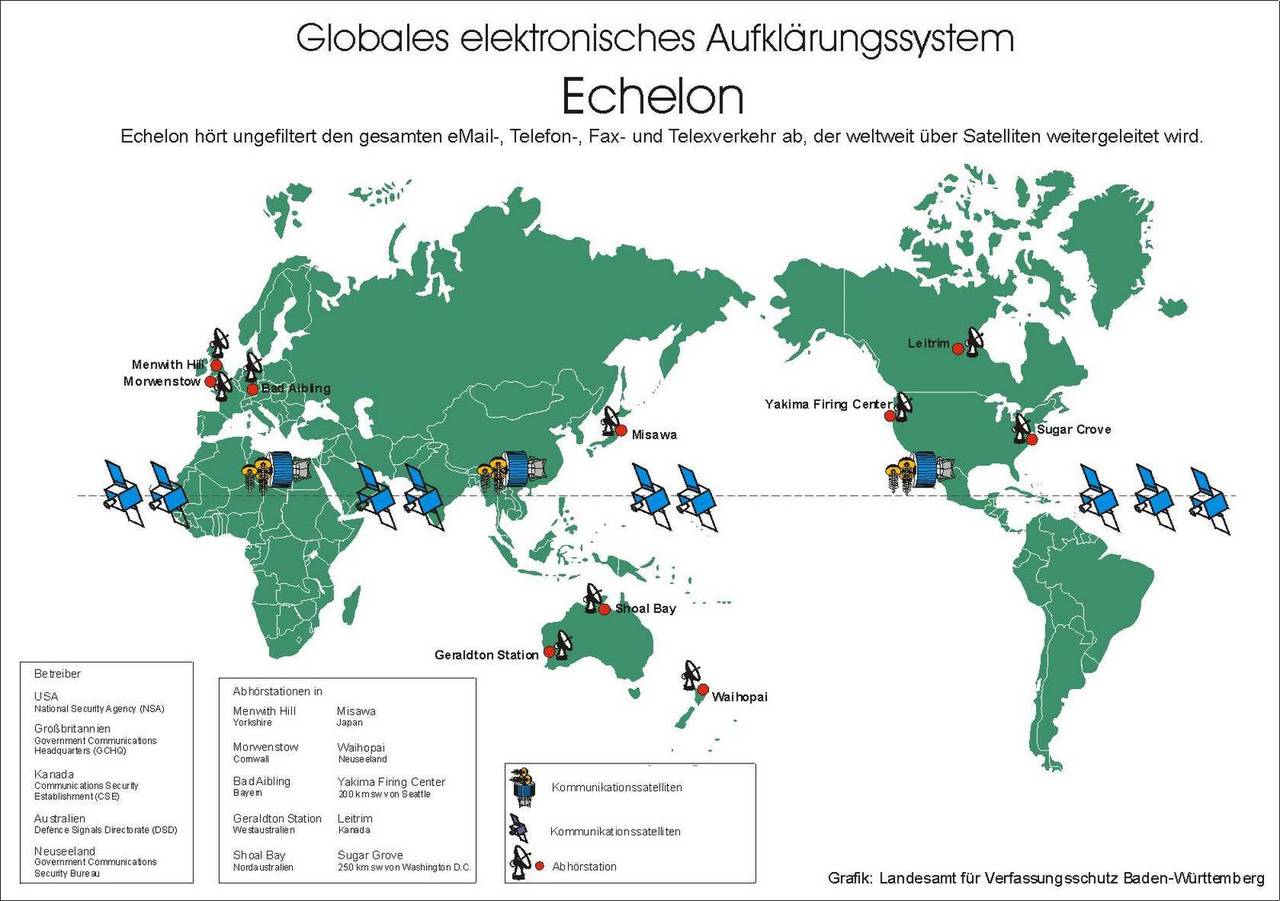

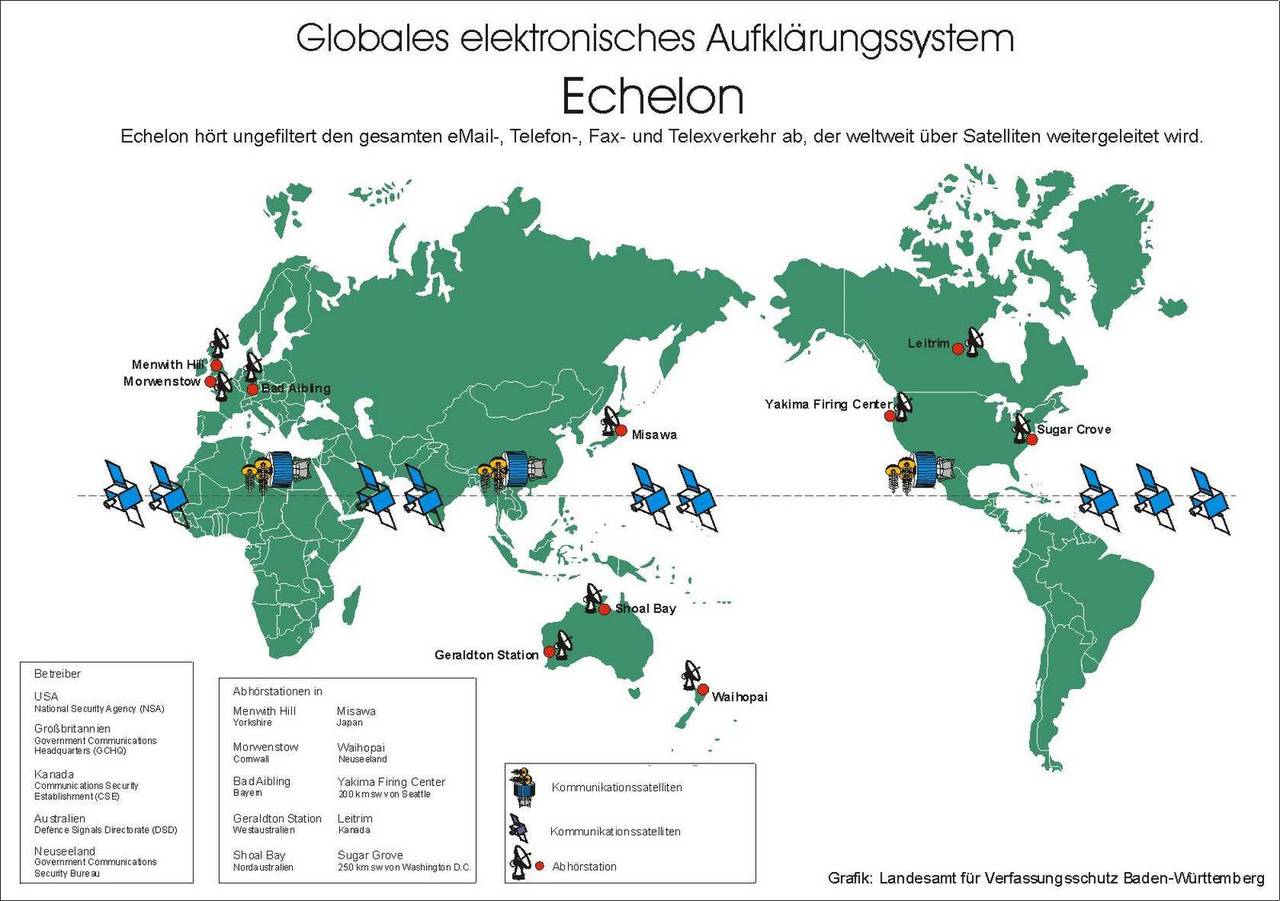

В 1971 году был разработан проект электронной глобальной системы перехвата, получившей название Р-415. Автором разработки стало Агентство национальной безопасности. Таким образом, были получены огромные возможности для перехвата и обработки данных в любой точке мира.

На орбиту были выведены спутники-шпионы. Помимо этого, в Европе и Америке были установлены параболические антенны, которые сканировали эфир, а также центры для контроля сетей. Все эти компоненты впоследствии были объединены в единую систему, которая получила название «Эшелон».

Таким образом, весь мир был разделен на секторы, ответственность за которые несли филиалы системы.

Так, Северная Африка, Западная Европа, и часть России до Урала находится под контролем Британского центра.

Восточная часть России и американский континент – контролируется американским Агентством нацбезопасности, а южноазиатские и тихоокеанский регионы – спецслужбами Новой Зеландии и Австралии.

Помимо этих стран, несколько станций системы были установлены в Японии и Германии, а также в Израиле. С недавних пор в числе участников «Эшелона» находится и Китай, на территории которого было построено две сверхсекретных станции для перехвата данных с восточной части России.

Примечательно, что американцы изначально прослушивали и китайцев, но делали это при помощи другой станции АНБ, которая расположена в Гонконге, и которая была позже передана в собственность китайцам.

Благодаря своим техническим характеристикам, «Эшелон» способен перехватывать 99 процентов всей передаваемой в мире информации. Очевидно, что с таким огромным потоком информации справиться в оперативные сроки крайне сложно, поэтому в аналитических центрах установлены высокоскоростные компьютеры «Cray».

Понятное дело, что финансировать такой масштабный проект одному государству не под силу, поэтому большинство корпораций, которые участвовали в создании системы, имели большую выгоду от сотрудничества со спецслужбами.

Так, в частности, автомобильные компании США использовали полученные ЦРУ секретные данные о японских автомобильных производителях. Для предоставления американским энергетическим копаниям информации о новых разработках в области энергетики, была подслушана целая Азиато-Тихоокеанская конференция, которая состоялась в 1997 году в Сиэтле.

Проект «Эшелон» некоторыми аналитиками связывается с разработками программного обеспечения под названием PROMIS, с помощью которого можно отслеживать и координировать различную информацию о сетевых системах: обнаруживать подлодки, делать прогнозы по движению фондового рынка.

Если верить слухам, то американское Агентство национальной безопасности уже научилось извлекать «голосовой отпечаток», то есть, в памяти компьютера имеются образцы голоса, по которым можно легко идентифицировать в звуковом потоке любой голос.

Таким образом, если «Эшелон» зарегистрировал голос определенного человека, то он может отслеживать телефонные разговоры человека, которому и принадлежит данный голос, по всему миру.

В настоящее время программа «Эшелон» - это корабли, спутники, самолеты разведки, радары, тысячи агентов Америки, Великобритании, Канады и Новой Зеландии, которые контролируют практически всю планету.

Руководство некоторых спецслужб, которые входят в систему, начинают понемногу признавать, что данная система все-таки существует. Однако при этом все представители спецслужб оправдывают свои действия (слежка, прослушивание телефонов, перехват почты) борьбой с терроризмом.

Что касается России, то и здесь сбор информации ведется очень плотно, хотя и не афишируется.

До 1998 года Интернет здесь считался одним из самых свободных от контроля каналов передачи связи. Понятно, что подобное не могло долго продолжаться. Поэтому в 1998 году Государственный комитет связи России начал внедрять специальную аппаратуру, предназначенную для установления контроля за всей информацией, которая передавалась в сети.

Эта система получила официальное название СОРМ, то есть Система технических средств для обеспечения функций оперативно-розыскных мероприятий. Если аппаратура подключена к сети Интернет, это позволяет перехватывать любую почту, которая интересует правоохранительные органы.

При этом комплекс работает весьма просто: вся информация, которая передается в сети, разделена и сканируется по определенным «ключевым» словам. На сегодняшний день практически все фирмы-провайдеры, которые существуют в России, подключены к системе СОРМ. В то же время необходимо отметить, что система эта действенна лишь для внутреннего применения.

Для перехвата информации, которая поступает из-за границы, используется другая система – СОУД, или Система объединенного учёта данных о противнике.

Официально соглашение о создании данной системы было подписано государствами-участницами Варшавского договора еще в 1977 году. Ее создание было направлено на обеспечение безопасности Олимпиады 1980 года, но работать она начала годом ранее, в 1979 году.

Система объединила в себе средства разведки не только Советского Союза, но и Болгарии, ГДР, Польши, Венгрии, Чехословакии, Монголии, Вьетнама и Кубы.

Система содержала постоянно обновляющуюся информацию о западных политиках, бизнесменах, военных, ученых и журналистах. На сегодняшний день СОУД преобразована в российскую разведсистему.

Но и это еще далеко не все. С 1960-х годов военное американское ведомство разработало коммуникационную сеть (проще говоря, Интернет), которая была способна выдержать даже ядерную атаку.

При помощи этой сети были объединены все военные и университетские сайты и компьютеры. В 1981 году сеть разделили на военную и гражданскую. Военная составляющая Интернета дает повод некоторым специалистам утверждать, что такие известные всем поисковые системы, как Yahoo! и Google – это побочный эффект проекта НАСА. По одной из гипотез, оба эти поисковика были разработаны и созданы для того, чтобы обнаруживать потенциально опасную для Америки информацию, а также обирать данные о тех людях, которые часто используют определенные ключевые слова и выражения в запросах.

Более того, поисковая система Google уже запатентовала метод наблюдения за онлайн-играми, при помощи которых и делает определенные выводы относительно желаний и мотивов игроков. Другие поисковики также активно сотрудничают со спецслужбами.

При этом Google остается одним из наиболее мощных и полных справочников для удовлетворения практически любых запросов человека.

Кроме того, здесь можно найти снимки любого уголка планеты, а также при помощи веб-камеры увидеть те места, которые более всего интересуют.

Данный поисковик развивается очень быстро, поэтому не исключено, что очень скоро здесь накопится достаточно информации, чтобы полностью овладеть жизнью человечества.

Надо сказать, что и использование социальных сетей, которые в современном мире пользуются огромной популярностью, также представляют большую опасность для человека. Конечно, с одной стороны, это огромное количество уникального контента, включая предпочтения, запросы и многое другое.

Но с другой стороны – во время регистрации пользователю необходимо ввести свои личные данные: имя и фамилию, дату рождения, адрес электронной почты.

При этом все предоставленные данные некоторые из соцсетей, например, Facebook, может использовать в своих личных интересах, и более того, не понесет за это никакой ответственности.

Если говорить о настоящем времени, то нужно отметить, что установление тотального контроля за людьми набирает все большие обороты.

Так, в частности, в Соединенных Штатах Америки в этом году было продлено действие поправки к закону, который дает возможность перехватывать электронную почту и просушивать телефонные разговоры американских жителей без судебных ордеров, если существует опасность теракта.

Помимо этого, в составе ФБР было создано новое подразделение -National Domestic Comminications Assistance Center, основной задачей которого стала разработка новых технологий слежки, куда входит осуществление слежки через «всемирную паутину», перехват электронных сообщений, беспроводной связи (в том числе и Skype).

Что касается сервиса под названием Skype, то компания Microsoft, которая является его владельцем, дала согласие на прослушивание спецслужбами разговоров и чтение переписки пользователей.

Подобная ситуация прослеживается, например, в Украине. Долгое время сервис был серьезным барьером для правоохранительных органов в ходе проведения слежки, потому как использовались шифры, надежно защищающие информацию от взлома.

Сейчас же правоохранительные органы, согласно политике конфиденциальности сервиса, могут получать личные данные пользователей, содержимое переписки в случае предоставления законного запроса.

Помимо этого, нужно напомнить и о том, что в прошлом году компанией Microsoft была запатентована программа «законного вмешательства», которая дает возможность органам судебной власти и правоохранительной системы перехватывать информацию без ведома владельцев, подслушивать их разговоры…

Таким образом, создается впечатление, что человечество находится в сетевой клетке, выбраться из которой практически невозможно.

И речь здесь не идет о мании преследования, хотя от всего вышесказанного она вполне может развиться.

Просто как-то не очень комфортно чувствуешь себя, когда знаешь, что каждый твой шаг, каждое действие контролируется и может быть использовано против тебя же…

Использованы материалы:

http://x-files.org.ua/articles.php?article_id=2805

http://ru.wikipedia.org/wiki/%D1%CE%D0%CC

http://www.rewer.ru/Snoski/Statii/sorm.htm

http://www.cyberpol.ru/sorm.shtml#p_02

http://forum.bakililar.az/index.php?showtopic=80451

Автор Валерий Бовал

http://topwar.ru/21091-kontrol-cherez-i … ushke.html